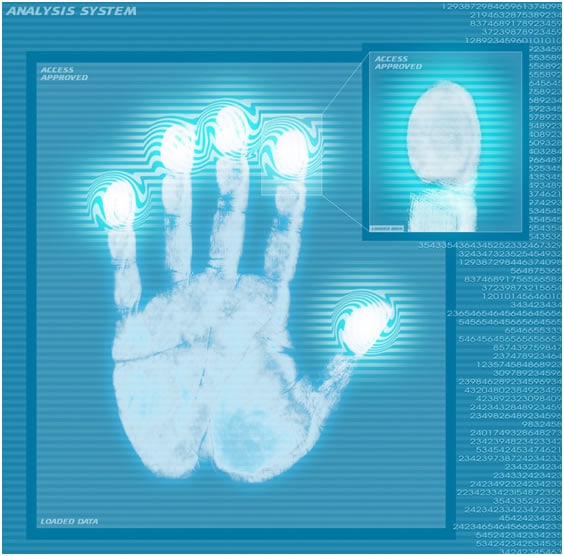

Биометрическая защита. Биометрические системы — надежная защита информации

Надежность биометрической защиты

Технологии, позволяющие идентифицировать человека по его уникальным биологическим параметрам, уже давно набирают популярность. Очевидно, что это очень удобно – вы не рискуете забыть пароль или потерять ключ. Давайте разберемся, насколько такая защита надежна.

Как это работает

При регистрации в биометрической системе записывается образец того или иного параметра , присущего человеку. Поскольку обеспечивать абсолютно точные замеры этих показателей, дающие каждый раз полностью одинаковый результат, невозможно, подобные системы используют вероятностные характеристики . Они сравнивают, насколько похож предоставленный системе отпечаток пальца или, например, образец голоса, на тот эталон, что запомнила система.

Поэтому формально ее качество характеризуется точностью такого сравнения, а именно ошибками первого рода, когда система пропускает не того человека (FAR– falseacceptancerate), и ошибками второго рода, когда система отказывает в допуске человеку, имеющему доступ (FRR– falserejectionrate). Эти показатели выражаются в процентах. На практике, ни одна система на данный момент не способна свести их к нулю, поэтому надежно считается защита, имеющая крайне низкие показатели, при которых процент FRRнемного превышает FAR.

«Пальчики»

Еще в самом начале XXвека в криминалистике получила распространение дактилоскопия. Современные технологии позволили автоматизировать и упростить процесс сбора и сравнения отпечатков пальцев с помощью устройств, сканирующих уникальный для каждого человека папиллярный узор на ладонях и пальцах. На сегодняшний день эта технология имеет наибольшее развитие среди всех биометрических систем защиты.

Подобными сканерами оснащают замки, ноутбуки, мобильные телефоны. Такой модуль имеет небольшие размеры, потребляет мало энергии, его можно встроить куда угодно – вплоть до USB-токена с ключом доступа

Известен случай: в Малайзии при угоне автомобиля у его владельца был отрезан палец для обхода биометрической защиты. Но современные сканеры оснащаются датчиками температуры и пульса , исключающими подобные срабатывания (надеемся, что об этом знают все преступники, и никто больше не лишится пальца).

Но, несмотря на эти меры, их все еще нетрудно обмануть. Достаточно заполучить отпечаток пальца , который открывает этот замок, и взломать систему уже несложно. Даже заявленный как надежный сканер на iPhone 5Sоказался просто чуть большего разрешения, чем датчики на устройствах, выпущенных ранее, поэтому был также легко обманут. К тому же, сенсоры тепла часто отказывают в доступе человеку, если у него, например, замерзли руки на улице. Прежде чем открыть такой замок надо еще и согреться.

Руки

Менее известный метод – распознавание человека по рисунку сосудов ладони. Для сканирования не требуется контакта с прибором , как в случае с отпечатками пальцев и такую систему гораздо сложнее обмануть, поскольку сканирование происходит в инфракрасном диапазоне. Но и у него есть ряд недостатков, которые связаны с изменчивостью расположения сосудов руки с возрастом или из-за болезней и тем, что этот метод еще не настолько хорошо развит.

Глаза

Еще одним уникальным для каждого человека параметром является рисунок радужной оболочки глаза и рисунок сосудов сетчатки. Такое изображение остается неизменным, даже если человек перенес операцию на глазах или носит очки. К сожалению сейчас можно наблюдать повсеместный отказ от сканеров сетчатки, потому что рисунок сосудов также несет в себе побочную информацию о здоровье человека, и из-за этого в применении остаются только сканеры радужной оболочки.

Вообще говоря, термин «сканирование» слабо применим к этой технологии, так как здесь происходит фотографирование радужной оболочки . Уже существуют сканеры, способные различать людей по радужной оболочке глаза в толпе на расстоянии свыше десяти метров.

Но, как и всегда, из-за удобства страдает безопасность - устройство можно обмануть фотографией глаза человека в высоком разрешении. Конечно, получить такое изображение достаточно трудно, но, тем не менее, угроза весьма существенна.

Лицо

Распознавание человека по лицу является, пожалуй, наиболее естественным для нас способом узнавания человека, правда среди систем биометрической защиты этот метод имеет худшие статистические показатели . Но это не мешает использовать такую технологию в социальных сетях для автоматических отметок друзей на фото, или просто как дополнение к существующей защите.

Подобные системы есть на современных смартфонах и ноутбуках – передняя камера фотографирует лицо человека, запрашивающего доступ, и принимает решение. Но даже сами производители этой системы заявляют, что она гораздо менее надежна, чем обычная парольная защита, и получить доступ к смартфону может даже человек, отдаленно похожий на его владельца.

Идентификация по голосу не требует серьезных вложений, достаточно терминала и микрофона , а современное ПО способно учитывать и различать множество уникальных параметров. Она также может проводиться удаленно, например, по телефону или через интернет. Голос невероятно трудно подделать, но у одного и того же человека он может меняться, притом достаточно часто.

Это и стало главным недостатком этой системы, который мешает ей получить широкое распространение. Если сравнивать голос с образцом очень строго, то возрастет количество отказов легитимным пользователям, а если дать больше слабины, то система теоретически сможет пропустить чужака. На сегодняшний день голосовые системы еще недостаточно развиты , чтобы обеспечивать сопоставимый с другими уровень защиты, и при этом не сводить с ума ее пользователей, регулярно отказывая им в доступе. Однако, вполне возможно, что в скором времени эта технология будет ощутимо улучшена.

На практике

Различные биометрические технологии регулярно пытаются использовать, как на предприятиях, например, в системах контроля доступа или при учете рабочего времени, так и в повседневной жизни – сканером отпечатков пальцев можно защитить доступ к компьютеру, или снятие блокировки смартфона. Людям нравится быстрая и удобная работа биометрических систем – это проще и удобнее, чем запоминать и придумывать пароли.

Однако, команда хакеров, первая из обманувших новый сканер на iPhone5Sпублично заявляет, что когда речь идет о защите важных данных, глупо полагаться на ключ, который вы не в состоянии сменить, при этом ежедневно оставляя повсюду рабочие копии (отпечатки пальцев).

Поэтому не стоит полагаться на биометрические системы, когда речь идет о доступе к конфиденциальной информации или на закрытую территорию. Из-за своего вероятностного характера такая система защиты пока еще не может стать основой вашей безопасности. Биометрия в такой системе на сегодняшний день применима как элемент многофакторной аутентификации , где первым фактором является знание пароля, вторым – обладание ключевым предметом, а третьим как раз будет дополнительное подтверждение личности с помощью, например, отпечатка пальца или рисунка сетчатки глаза.

Биометрические данные — это физиологические и биологические особенности человека, на основании которых можно установить его личность. Они применяются уже очень давно в различных сферах жизни, в том числе и в повседневности (мы узнаем знакомого человека по голосу, походке, лицу и пр.). С развитием информационных технологий биометрию стали внедрять и для идентификации пользователей в этой области. Сейчас мы можем разблокировать смартфон с помощью отпечатка пальца, вместо введения пароля на клавиатуре, управлять техникой в системе «умный дом» и т.д. В системах доступа к информации биометрические технологии имеют значительное преимущество перед остальными методами. В отличие от пароля, который человек может кому-то сообщить или забыть, а также от карт, которые могут быть утеряны или скопированы, биометрические данные однозначно идентифицируют самого человека.

Все системы защиты и контролируемого доступа можно разделить на три группы:

- Парольная защита. В этом случае пользователь должен предъявить секретный PIN-код или пароль.

- Ключи. Подразумевается физический носитель секретного ключа, который пользователь должен предъявить системе. Часто в этих целях используется пластиковая карта с магнитной полосой.

- Биометрические данные. Чтобы получить доступ, пользователь должен предъявить параметр, который является частью его самого. При такой системе идентификации подвергается сама личность, а точнее, его индивидуальные характеристики. Например, радужная оболочка глаза, отпечатки пальцев, рисунок линий на ладони и т.д.

Биометрические данные являются очень удобным для людей способом аутентификации, так как их невозможно забыть или потерять. При этом, обеспечивается достаточно высокая степень защиты данных, так как подделать их очень сложно.

Все методы биометрической аутентификации делятся на два класса. Это статистические методы, основанные на физиологических характеристиках человека, которые присутствуют в каждом из нас всю жизнь, их нельзя потерять, скопировать или украсть. Второй класс – динамические методы. Они основываются на поведенческих особенностях людей (это, как правило, подсознательные движения в процессе повторения или воспроизведения какого-то конкретного обыденного действия).

Статистические методы:

Аутентификация по отпечатку пальца

Данный способ аутентификации является самым распространенной биометрической технологией. Для того, чтобы провести идентификацию, используется уникальность рисунка на пальцах. Отпечаток, который получают с помощью сканера, преобразуется в цифровой код и сравнивается с наборами эталонов, введенных раньше. У этого способа есть такие преимущества, как удобство в использовании и надежность.

Чтобы получить сведения об отпечатке пальцев, применяют специальные сканеры. Для отчетливого электронного представления рисунков необходимы специфические методы, так как отпечаток пальца имеет очень маленький размер, что затрудняет получение хорошо различимых папиллярных узоров.

Аутентификация по радужной оболочке глаза

В этой технологии биометрической аутентификации личности используется уникальность признаков и особенностей радужной оболочки человеческого глаза. Радужная оболочка – это тонкая подвижная диафрагма глаза у позвоночных с отверстием (зрачком) в центре. Радужная оболочка формируется еще до рождения человека и остается неизменной на протяжении всей жизни. Ее рисунок очень сложен, благодаря этому удается отобрать порядка 200 точек, которые обеспечивают высокую степень надежности аутентификации (при распознавании по отпечатку пальца используют 60-70 точек).

Данная технология эффективна потому, что, в отличие от сетчатки глаза, которая может меняться, радужка остается неизменной всю жизнь. Более того, не бывает двух абсолютно идентичных рисунков на радужной оболочке, даже у близнецов.

Аутентификация по сетчатке глаза

Этот метод аутентификации начал применяться на практике в 50-е годы прошлого века. Именно в тот период установили уникальность рисунка кровеносных сосудов глазного дна. Для сканирования сетчатки глаза применяют инфракрасное излучение. В настоящее время данный способ применяют значительно реже, так как он достаточно сложен, вызывает дискомфорт у человека, чьи данные идентифицируют. К тому же, как говорилось выше, исследователи обнаружили, что сетчатка глаза имеет свойство меняться в разные периоды жизни.

Аутентификация по геометрии руки

Чтобы провести аутентификацию по этой части тела нужно использовать несколько характеристик: изгибы пальцев, их толщину и длину, расстояние между суставами и структуру кости.

Столько параметров приходится учитывать в силу того, что по отдельности они не являются уникальными. Минус этого метода: ушибы и распухание тканей могут значительно исказить исходную структуру, а такое заболевание как «артрит» — сильно помешать сканированию. Надежность данного способа аутентификации сравнима с методом идентификации по отпечатку пальца.

Аутентификация по геометрии лица

Этот способ достаточно распространен. Построение трехмерного изображения лица заключается в выделении контуров глаз, губ, носа, бровей и других элементов лица, а также вычислении расстояния между ними. Чтобы определить уникальный шаблон, соответствующий конкретному человеку, необходимо от 12 до 40 характерных элементов. Здесь важно, чтобы шаблон мог учитывать множество разных вариаций изображения на случай изменения освещенности, положения и выражения лица.

Динамические методы:

Этот биометрический метод очень прост в применении. Для его реализации не требуется дорогостоящая аппаратура, необходим только микрофон и звуковая плата. Существует много способов построения шаблонов по голосу: комбинации частотных и статистических характеристик голоса, модуляция, интонация, высота тона и другие.

Основной недостаток аутентификации по голосу – низкая точность. Например, система может не опознать человека, с осипшим из-за простуды голосом. Также камнем преткновения в использовании этого метода является возможное многообразие голоса одного человека. Ведь голос имеет свойство изменяться в зависимости от возраста, настроения, состояния здоровья и под воздействием многих других факторов. Из-за вероятности неточностей и ошибок метод применяется для управления доступом в помещениях, где нужен средний уровень безопасности, например, в компьютерных классах.

Аутентификация по рукописному почерку

Метод биометрической аутентификации по рукописному почерку основывается на уникальном движении руки человека в момент подписания документов. Для сохранения подписи используются специальные ручки или восприимчивые к давлению поверхности. Для аутентификации этим способом необходима подпись человека. Шаблон создается в зависимости от необходимого уровня защиты. Как правило, подпись обрабатывается одним из двух способов: либо анализируется сам фрагмент, при установлении степени совпадения двух картинок, либо – динамические характеристики написания, для этого сверяют его временные и статистические параметры.

Кроме того, используют и комбинированную биометрическую систему аутентификации. В этом случае соединяются несколько типов биометрических технологий, которые позволяют одновременно учитывать разные характеристики человека. Например, аутентификацию по отпечатку пальцев можно сочетать со сканированием руки. Такой способ является более надежным с точки зрения возможности подделки

Биометрические системы будущего

В настоящее время разрабатывается целый ряд биометрических систем, которые на первый взгляд кажутся нереальными. Это использование запаха тела человека, походки и отпечатка ноги человека (установлено, что голая ступня может идентифицировать человека в 99,6% случаев), скорость и ритм нажатия клавиш при наборе компьютерного пароля (это может повысить надежность авторизации), вен на руке, формы ушей и носа, контуров и зон опоры человеческой спины и многого другого. Пока остается непонятным, как такие характеристики могут обеспечивать точность в авторизации, но вполне вероятно, что придет время, и мы уже будем использовать их в повседневной жизни.

Кражи идентификационных данных вызывают все большую обеспокоенность в обществе - по данным Федеральной комиссии по торговле США, жертвами хищения идентифицирующих сведений ежегодно становятся миллионы, а «кража личности» стала самой распространенной жалобой потребителей. В цифровую эпоху традиционных методов аутентификации - паролей и удостоверений личности - уже недостаточно для борьбы с хищением идентификационных сведений и обеспечения безопасности. «Суррогатные репрезентации» личности легко забыть где-либо, потерять, угадать, украсть или передать.

Биометрические системы распознают людей на основе их анатомических особенностей (отпечатков пальцев, образа лица, рисунка линий ладони, радужной оболочки, голоса) или поведенческих черт (подписи, походки). Поскольку эти черты физически связаны с пользователем, биометрическое распознавание надежно в роли механизма, следящего, чтобы только те, у кого есть необходимые полномочия, могли попасть в здание, получить доступ к компьютерной системе или пересечь границу государства. Биометрические системы также обладают уникальными преимуществами - они не позволяют отречься от совершенной транзакции и дают возможность определить, когда индивидуум пользуется несколькими удостоверениями (например, паспортами) на разные имена. Таким образом, при грамотной реализации в соответствующих приложениях биометрические системы обеспечивают высокий уровень защищенности.

Правоохранительные органы уже больше века в своих расследованиях пользуются биометрической аутентификацией по отпечаткам пальцев, а в последние десятилетия происходит быстрый рост внедрения систем биометрического распознавания в правительственных и коммерческих организациях во всем мире. На рис. 1 показаны некоторые примеры. Хотя многие из этих внедрений весьма успешны, существуют опасения по поводу незащищенности биометрических систем и потенциальных нарушений приватности из-за несанкционированной публикации хранимых биометрических данных пользователей. Как и любой другой аутентификационный механизм, биометрическую систему может обойти опытный мошенник, располагающий достаточным временем и ресурсами. Важно развеивать эти опасения, чтобы завоевать доверие общества к биометрическим технологиям.

Принцип действия биометрической системы

Биометрическая система на этапе регистрации записывает образец биометрической черты пользователя с помощью датчика - например, снимает лицо на камеру. Затем из биометрического образца извлекаются индивидуальные черты - например, минуции (мелкие подробности линий пальца) - с помощью программного алгоритма экстракции черт (feature extractor). Система сохраняет извлеченные черты в качестве шаблона в базе данных наряду с другими идентификаторами, такими как имя или идентификационный номер. Для аутентификации пользователь предъявляет датчику еще один биометрический образец. Черты, извлеченные из него, представляют собой запрос, который система сравнивает с шаблоном заявленной личности с помощью алгоритма сопоставления. Он возвращает рейтинг соответствия, отражающий степень схожести между шаблоном и запросом. Система принимает заявление, только если рейтинг соответствия превышает заранее заданный порог.

Уязвимости биометрических систем

Биометрическая система уязвима для двух видов ошибок (рис. 2). Когда система не распознает легитимного пользователя, происходит отказ в обслуживании, а когда самозванец неверно идентифицируется в качестве авторизованного пользователя, говорят о вторжении. Для таких сбоев существует масса возможных причин, их можно поделить на естественные ограничения и атаки злоумышленников.

Естественные ограничения

|

В отличие от систем аутентификации по паролю, которые требуют точного соответствия двух алфавитно-цифровых строк, биометрическая аутентификационная система полагается на степень схожести двух биометрических образцов, а поскольку индивидуальные биометрические образцы, полученные в ходе регистрации и аутентификации, редко идентичны, то, как показано на рис. 3, биометрическая система может делать ошибки аутентификации двух видов. Ложное несоответствие происходит, когда два образца от одного и того же индивидуума имеют низкую схожесть и система не может их сопоставить. Ложное соответствие происходит, когда два образца от разных индивидуумов имеют высокое подобие и система некорректно объявляет их совпадающими. Ложное несоответствие ведет к отказу в обслуживании легитимного пользователя, тогда как ложное соответствие может привести к вторжению самозванца. Поскольку ему не надо применять какие-то специальные меры для обмана системы, такое вторжение называют атакой нулевого усилия. Большая часть исследований в области биометрии за последние пятьдесят лет была сосредоточена на повышении точности аутентификации - на минимизации ложных несоответствий и соответствий.

Атаки злоумышленников

Биометрическая система также может дать сбой в результате злоумышленных манипуляций, которые могут проводиться через инсайдеров, например сисадминов, либо путем прямой атаки на системную инфраструктуру. Злоумышленник может обойти биометрическую систему, если вступит в сговор с инсайдерами (или принудит их), либо воспользуется их халатностью (например, невыходом из системы после завершения транзакции), либо выполнит мошеннические манипуляции с процедурами регистрации и обработки исключений, которые изначально были разработаны для помощи авторизованным пользователям. Внешние злоумышленники также могут вызвать сбой в биометрической системе посредством прямых атак на пользовательский интерфейс (датчик), модули экстракции черт или сопоставления либо на соединения между модулями или базу шаблонов.

Примеры атак, направленных на системные модули и их межсоединения: трояны, «человек посередине» и атаки воспроизведения. Поскольку большинство видов таких атак также применимы к системам аутентификации по паролю, существует ряд контрмер наподобие криптографии, отметок времени и взаимной аутентификации, которые позволяют предотвратить или минимизировать эффект таких вторжений.

Две серьезные уязвимости, которые заслуживают отдельного внимания в контексте биометрической аутентификации: атаки подделки на пользовательский интерфейс и утечка из базы шаблонов. Эти две атаки имеют серьезное негативное влияние на защищенность биометрической системы.

Атака подделки состоит в предоставлении поддельной биометрической черты, не полученной от живого человека: пластилиновый палец, снимок или маска лица, реальный отрезанный палец легитимного пользователя.

Фундаментальный принцип биометрической аутентификации состоит в том, что, хотя сами биометрические признаки не являются секретом (можно тайно получить фото лица человека или отпечаток его пальца с предмета или поверхности), система тем не менее защищена, так как признак физически привязан к живому пользователю. Успешные атаки подделки нарушают это базовое предположение, тем самым серьезно подрывая защищенность системы.

Исследователи предложили немало методов определения живого состояния. Например, путем верификации физиологических характеристик пальцев или наблюдения за непроизвольными факторами, такими как моргание, можно удостовериться в том, что биометрическая особенность, зарегистрированная датчиком, действительно принадлежит живому человеку.

|

Утечка из базы шаблонов - это ситуация, когда информация о шаблоне легитимного пользователя становится доступной злоумышленнику. При этом повышается опасность подделки, так как злоумышленнику становится проще восстановить биометрический рисунок путем простого обратного инжиниринга шаблона (рис. 4). В отличие от паролей и физических удостоверений личности, краденый шаблон нельзя просто заменить новым, так как биометрические признаки существуют в единственном экземпляре. Краденые биометрические шаблоны также можно использовать для посторонних целей - например, для тайной слежки за человеком в различных системах или для получения приватной информации о его здоровье.

Защищенность биометрического шаблона

Важнейший фактор минимизации рисков безопасности и нарушения приватности, связанных с биометрическими системами, - защита биометрических шаблонов, хранящихся в базе данных системы. Хотя эти риски можно до некоторой степени уменьшить за счет децентрализованного хранения шаблонов, например на смарткарте, которую носит с собой пользователь, подобные решения нецелесообразны в системах типа US-VISIT и Aadhaar, которым нужны средства дедупликации.

Сегодня существует немало методов защиты паролей (в их числе шифрование, хэширование и генерация ключей), однако базируются они на предположении, что пароли, которые пользователь вводит на этапе регистрации и аутентификации, идентичны.

Требования к защищенности шаблона

Основная трудность при разработке схем защиты биометрического шаблона состоит в том, чтобы достигнуть приемлемого компромисса между тремя требованиями.

Необратимость. Злоумышленнику должно быть затруднительно вычислительным путем восстановить биометрические черты из сохраненного шаблона либо создать физические подделки биометрического признака.

Различимость. Схема защиты шаблона не должна ухудшать точность аутентификации биометрической системой.

Отменяемость. Должна быть возможность из одних и тех же биометрических данных создать несколько защищенных шаблонов, которые нельзя будет связать с этими данными. Это свойство не только позволяет биометрической системе отзывать и выдавать новые биометрические шаблоны в случае компрометации базы данных, но и предотвращает перекрестное сопоставление между базами данных, за счет чего сохраняется приватность данных о пользователе.

Методы защиты шаблонов

Имеется два общих принципа защиты биометрических шаблонов: трансформация биометрических черт и биометрические криптосистемы.

В случае трансформации биометрических черт (рис. 5, а ) защищенный шаблон получен за счет применения необратимой функции трансформации к оригиналу шаблона. Такая трансформация обычно основана на индивидуальных характеристиках пользователя. В процессе аутентификации система применяет ту же функцию трансформации к запросу, и сопоставление происходит уже для трансформированного образца.

Биометрические криптосистемы (рис. 5, б ) хранят только часть информации, полученной из биометрического шаблона, - эта часть называется защищенным эскизом (secure sketch). Хотя его самого недостаточно для восстановления оригинального шаблона, он все же содержит необходимое количество данных для восстановления шаблона при наличии другого биометрического образца, похожего на полученный при регистрации.

Защищенный эскиз обычно получают путем связывания биометрического шаблона с криптографическим ключом, однако защищенный эскиз - это не то же самое, что биометрический шаблон, зашифрованный с помощью стандартных методов. При обычной криптографии зашифрованный шаблон и ключ расшифровки - это две разные единицы, и шаблон защищен, только если защищен и ключ. В защищенном шаблоне же инкапсулируются одновременно и биометрический шаблон, и криптографический ключ. Ни ключ, ни шаблон нельзя восстановить, имея только защищенный эскиз. Когда системе предоставляют биометрический запрос, достаточно похожий на шаблон, она может восстановить и оригинальный шаблон, и криптоключ с помощью стандартных методов распознавания ошибок.

Исследователи предложили два основных метода генерации защищенного эскиза: нечеткое обязательство (fuzzy commitment) и нечеткий сейф (fuzzy vault). Первый можно использовать для защиты биометрических шаблонов, представленных в виде двоичных строк фиксированной длины. Второй полезен для защиты шаблонов, представленных в виде наборов точек.

За и против

Трансформация биометрических черт и биометрические криптосистемы имеют свои «за» и «против».

Сопоставление в схеме с трансформацией черт часто происходит напрямую, и возможна даже разработка функций трансформации, не меняющих характеристик исходного пространства признаков. Однако бывает сложно создать удачную функцию трансформации, необратимую и терпимую к неизбежному изменению биометрических черт пользователя со временем.

Хотя для биометрических систем существуют методы генерации защищенного эскиза, основанные на принципах теории информации, трудность состоит в том, чтобы представить эти биометрические черты в стандартизованных форматах данных наподобие двоичных строк и наборов точек. Поэтому одна из актуальных тем исследований - разработка алгоритмов, преобразующих оригинальный биометрический шаблон в такие форматы без потерь значащей информации.

Методы fuzzy commitment и fuzzy vault имеют и другие ограничения, в том числе неспособность генерировать много несвязанных шаблонов из одного и того же набора биометрических данных. Один из возможных способов преодоления этой проблемы - применение функции трансформации черт к биометрическому шаблону до того, как она будет защищена с помощью биометрической криптосистемы. Биометрические криптосистемы, которые объединяют трансформацию с генерацией защищенного эскиза, называют гибридными.

Головоломка приватности

Нерасторжимая связь между пользователями и их биометрическими чертами порождает обоснованные опасения по поводу возможности раскрытия персональных данных. В частности, знание информации о хранимых в базе биометрических шаблонах можно использовать для компрометации приватных сведений о пользователе. Схемы защиты шаблонов до некоторой степени могут снизить эту угрозу, однако многие сложные вопросы приватности лежат за рамками биометрических технологий. Кто владеет данными - индивидуум или провайдеры сервиса? Сообразно ли применение биометрии потребностям в безопасности в каждом конкретном случае? Например, следует ли требовать отпечаток пальца при покупке гамбургера в фастфуде или при доступе к коммерческому Web-сайту? Каков оптимальный компромисс между безопасностью приложения и приватностью? Например, следует ли разрешать правительствам, предприятиям и другим лицам пользоваться камерами наблюдения в публичных местах, чтобы тайно следить за законной деятельностью пользователей?

На сегодня удачных практических решений для подобных вопросов нет.

Биометрическое распознавание обеспечивает более надежную аутентификацию пользователей, чем пароли и удостоверяющие личность документы, и является единственным способом обнаружения самозванцев. Хотя биометрические системы не являются абсолютно надежными, исследователи сделали значительные шаги вперед по пути идентификации уязвимостей и разработки мер противодействия им. Новые алгоритмы для защиты биометрических шаблонов частично устраняют опасения по поводу защищенности систем и приватности данных пользователя, но понадобятся дополнительные усовершенствования, прежде чем подобные методы будут готовы к применению в реальных условиях.

Анил Джейн ([email protected]) - профессор факультета компьютерных наук и инженерного проектирования Мичиганского университета, Картик Нандакумар ([email protected]) - научный сотрудник сингапурского Института инфокоммуникационных исследований.

Anil K. Jain, Kathik Nandakumar, Biometric Authentication: System Security and User Privacy. IEEE Computer, November 2012, IEEE Computer Society. All rights reserved. Reprinted with permission.

На сегодняшний день биометрические системы защиты применяются все чаще благодаря разработкам новых математических алгоритмов аутентификации. Круг задач, который решается с помощью новых технологий, довольно обширен:

- Охрана правопорядка и криминалистика;

- Пропускная система (СКУД) и ограничение доступа в общественные и коммерческие здания, частные жилища (умный дом);

- Передача и получение конфиденциальной информации личного и коммерческого характера;

- Осуществление торговых, финансовых и банковских электронных операций;

- Вход на электронное удаленное и/или локальное рабочее место;

- Блокировка работы современных гаджетов и защита электронных данных (ключи криптации);

- Ведение и доступ к правительственным ресурсам;

Условно, биометрические алгоритмы аутентификации можно условно разделить на два основных типа:

- Статические – дактилоскопия, радужная оболочка глаз; измерение формы кисти, линии ладоней, размещения кровеносных сосудов, измерение формы лица в 2D и 3D алгоритмах;

- Динамические – почерк и ритм набора текста; походка, голос и т.п.

Главные критерии выбора

При выборе дееспособной установки измерения биологического параметра любого типа следует обратить внимание на два параметра:

- FAR – определяет математическую вероятность совпадения ключевых биологических параметров двух различных людей;

- FRR – определяет степень вероятности отказа в доступе лицу, имеющему на это право.

Если производители при представлении своего продукта упустили данные характеристики, значит их система является недееспособной и отстает от конкурентов по функциональности и отказоустойчивости.

Также важными параметрами для комфортной эксплуатации являются:

- Простота пользования и возможность осуществления идентификации, не останавливаясь перед устройством;

- Скорость считывания параметра, обработки полученной информации и объем базы данных биологических эталонных показателей.

Следует помнить, что биологические показатели, статические в меньшей мере, а динамические в большей, являются параметрами, которые подвержены постоянным изменениям. Худшие показатели для статической системы составляют FAR~0,1%, FRR~6%. Если биометрическая система имеет показатели отказов ниже этих значений, то она малоэффективна и недееспособна.

Классификация

На сегодняшний день рынок биометрических систем аутентификации развит крайне неравномерно. Кроме того, за редким исключением производители систем безопасности выпускают и софт с закрытым исходным кодом, который подходит исключительно к их биометрическим считывателям.

Отпечатки пальцев

Дактилоскопический анализ является наиболее распространенным, технически и программно совершенным способом биометрической аутентификации. Главным условием развития является хорошо наработанная научно-теоретическая и практическая база знаний. Методология и система классификации папиллярных линий. При сканировании ключевыми точками являются окончания линии узора, разветвления и одиночные точки. В особо надежных сканерах вводят систему защиты от латексных перчаток с отпечатками – проверку рельефа папиллярных линий и/или температуры пальца.

В соответствии с количеством, характером и размещением ключевых точек генерируется уникальный цифровой код, который сохраняется в памяти базы данных. Время оцифровки и сверки отпечатка обычно не превышает 1-1,5 сек., в зависимости от размеров базы данных. Этот метод один из наиболее надежных. У продвинутых алгоритмов аутентификации – Veri Finger SKD показатели надежности составляют FAR – 0,00%…0,10%, FRR- 0,30%… 0,90 %. Этого достаточно для надежной и бесперебойной работы системы в организации с персоналом более 300 человек.

Достоинства и недостатки

Неоспоримыми достоинствами такого метода считается:

- Высокая достоверность;

- Более низкая стоимость устройств и их широкий выбор;

- Простая и быстрая процедура сканирования.

Из основных недостатков следует отметить:

- Папиллярные линии на пальцах легко повреждаются, вызывая ошибки в работе системы и блокируя проход служащим, имеющим на это право;

- Дактилоскопические сканеры должны иметь систему защиты от подделанного изображения: температурные сенсоры, детекторы давления и т.п.

Производители

Зарубежные компании, которые занимаются производством биометрических систем, устройств для СКУД и ПО к ним необходимо отметить:

- SecuGen – мобильные компактные USB сканеры для доступа в ПК;

- Bayometric Inc – производство биометрических сканеров различных типов для комплексных систем безопасности;

- DigitalPersona, Inc – выпуск комбинированных сканеров-замков с интегрированными дверными ручками.

Отечественные компании, выпускающие биометрические сканеры и по к ним:

- BioLink

- Сонда

- СмартЛок

Сканирование глаза

Радужная оболочка глаза является такой же уникальной, как и папиллярные линии на руке. Окончательно сформировавшись в два года, она фактически не меняется на протяжении всей жизни. Исключение составляют травмы и острые патологии болезней глаз. Это один из наиболее точных методов аутентификации пользователя. Устройства производят сканирование и первичную обработку данных 300-500 мс, сравнение оцифрованной информации на ПК средней мощности производится со скоростью 50000-150000 сравнений в сек. Метод не накладывает ограничения на максимальное число пользователей. Статистика FAR – 0,00%…0,10% и FRR- 0,08%… 0,19% собрана на основе алгоритма EyR SDK компании Casia. Согласно этим расчетам рекомендуется использование таких систем допуска в организациях с численностью персонала более 3000 чел. В современных устройства х широко используются камеры с 1,3 Мр матрицей, что позволяет захватывать во время сканирования оба глаза, это существенно повышает порог ложных или несанкционированных срабатываний.

Преимущества и недостатки

- Преимущества:

- Высокая статистическая надежность;

- Захват изображения может происходить на расстоянии до нескольких десятков сантиметров, при этом исключается физический контакт лица с внешней оболочкой механизма сканирования;

- Надежные методы, исключающие подделку – проверка аккомодации зрачка, практически полностью исключают несанкционированный доступ.

- Недостатки:

- Цена таких систем существенно выше, чем дактилоскопических;

- Готовые решения доступны только в выполнении больших компаний.

Основными игроками на рынке являются: LG, Panasonic, Electronics, OKI, которые работают по лицензиям компании Iridian Technologies. Наиболее распространенным продуктом с которым можно столкнуться на российском рынке являются готовые решения: BM-ET500, Iris Access 2200, OKI IrisPass. В последнее время появились новые компании, заслуживающие доверия AOptix, SRI International.

Сканирование сетчатки глаза

Еще менее распространенный, но более надежный метод – сканирование размещения сети капилляров на сетчатке глаза. Такой рисунок имеет стабильную структуру и неизменен на протяжении всей жизни. Однако очень высокая стоимость и сложность системы сканирования, а также необходимость длительное время не двигаться, делают такую биометрическую систему доступной только для государственных учреждений с повышенной системой защиты.

Распознавание по лицу

Различают два основных алгоритма сканирования:

2D – наиболее неэффективный метод, дающий множественные статистические ошибки. Заключается в измерении расстояния между основными органами лица. Не требует использования дорогостоящего оборудования, достаточно только камеры и соответствующего ПО. В последнее время получил значительное распространение в социальных сетях.

3D – этот метод кардинально отличается от предыдущего. Он более точен, для идентификации объекту даже нет необходимости останавливаться перед камерой. Сравнение с информацией, занесенной в базу производится благодаря серийной съемке, которая производится на ходу. Для подготовки данных по клиенту объект поворачивает голову перед камерой и программа формирует 3D изображение, с которым сличает оригинал.

Основными производителями По и специализированного оборудования на рынке являются: Geometrix, Inc., Genex Technologies, Cognitec Systems GmbH, Bioscrypt. Из российских производителей можно отметить Artec Group, Vocord, ITV.

Сканирование руки

Также делится на два кардинально различных метода:

- Сканирование рисунка вен кисти под воздействием инфракрасного излучения;

- Геометрия рук – метод произошел от криминалистики и в последнее время уходит в прошлое. Заключается в замере расстояния между суставами пальцев.

Выбор подходящей биометрической системы и ее интеграция в СКУД зависит от конкретных требований системы безопасности организации. В большинстве своем, уровень защиты от подделки биометрических систем довольно высок, так что для организаций со средним уровнем допуска (секретности) вполне хватит бюджетных дактилоскопических систем аутентификации.

Проблема идентификации личности при допуске к закрытой информации или объекту всегда была ключевой. Магнитные карты, электронные пропуска, кодированные радиосообщения можно подделать, ключи можно потерять, при особом желании даже внешность можно изменить. Но целый ряд биометрических параметров является абсолютно уникальным для человека.

Где применяется биометрическая защита

Современные биометрические системы дают высокую надежность аутентификации объекта. Обеспечивают контроль доступа в следующих сферах:

- Передача и получение конфиденциальной информации личного или коммерческого характера;

- Регистрация и вход на электронное рабочее место;

- Осуществление удаленных банковских операций;

- Защита баз данных и любой конфиденциальной информации на электронных носителях;

- Пропускные системы в помещения с ограниченным доступом.

Уровень угрозы безопасности со стороны террористов и криминальных элементов привел к широкому использованию биометрических систем защиты и управления контролем доступа не только в государственных организациях или больших корпорациях, но и у частных лиц. В быту наиболее широко такое оборудование применяется в системах доступа и технологиях управления типа «умный дом».

К биометрической системе защиты относятся

Биометрические характеристики являются очень удобным способом аутентификации человека, так как обладают высокой степенью защиты (сложно подделать) и их невозможно украсть, забыть или потерять. Все современные метолы биометрической аутентификации можно разделить на две категории:

- Статистические , к ним относят уникальные физиологические характеристики, которые неизменно присутствуют с человеком всю его жизнь. Наиболее распространенный параметр – дактилоскопический отпечаток;

- Динамические – основаны на приобретенных поведенческих особенностях. Как правило, выражаются в подсознательных повторяемых движениях при воспроизведении какого либо процесса. Наиболее распространенные – графологические параметры (индивидуальность почерка).

Статистические методы

ВАЖНО! На основании установлено, что в отличии от радужной оболочки глаза сетчатка на протяжении жизни человека может существенно изменяться.

Сканер сетчатки глаза, производство компании LG

Динамические методы

- Довольно простой метод, для которого не требуется специализированная аппаратура. Часто используется в системах умный дом в качестве командного интерфейса. Для построения голосовых шаблонов используются частотные или статистические параметры голоса: интонация, высота звука, голосовая модуляция и т. д. Для повышения уровня безопасности применяется комбинирование параметров.

Система имеет ряд существенных недостатков, которые делают ее широкое применение нецелесообразным. К основным недостаткам относится:

- Возможность записи голосового пароля при помощи направленного микрофона злоумышленниками;

- Низкая вариативность идентификации. У каждого человека голос изменяется не только с возрастом, но и по состоянию здоровья, под воздействием настроения и т.п.

В системах умный дом голосовую идентификацию целесообразно использовать для контроля доступа в помещения со средним уровнем секретности или управления различными приборами: , освещение, система отопления, управление шторами и жалюзями и т.п.

- Графологическая аутентификация. Основана на анализе рукописного почерка. Ключевым параметром является рефлекторное движение кисти руки при подписании документа. Для снятия информации используются специальные стилусы имеющие чувствительные сенсоры регистрирующие давление на поверхность. В зависимости от требуемого уровня защиты могут сравниваться следующие параметры:

- Шаблон подписи — сама картинка сверяется с той, что находится в памяти устройства;

- Динамические параметры – сравнивается скорость подписи с имеющейся статистической информацией.

ВАЖНО! Как правило, в современных системах безопасности и СКУР для идентификации используются сразу несколько методов. К примеру, дактилоскопия с одновременным измерением параметров руки. Такой метод существенно повышает надежность системы и предотвращает возможность подделки.

Видео — Как обезопасить биометрические системы идентификации?

Производители систем защиты информации

На данный момент на рынке биометрических систем, которые может себе позволить рядовой пользователь лидируют несколько компаний.

ZK7500 биометрический USB считыватель отпечатков пальцев используется для контроля доступа в ПК

ZK7500 биометрический USB считыватель отпечатков пальцев используется для контроля доступа в ПК

Использование биометрических систем в бизнесе и не только существенно поднимет уровень безопасности, но и способствует укреплению трудовой дисциплины на предприятии или в офисе. В быту биометрические сканеры применяются гораздо реже из-за их высокой стоимости, но с увеличением предложения большинство этих устройств вскоре станет доступно рядовому пользователю.